Interconexión

de redes distintas

Muchas

organizaciones tiene diferentes LAN aisladas en sus departamentos que

desean conectar. El problema fundamental radica en que esas LAN tiene

distintas topologías y diversos métodos de acceso al cable, por lo

que no es posible utilizar cableado, repetidores o concentradores

para interconectarlas directamente.

En otras sutiaciones

puede ocurrir que una organización desee conectar su red local con

una red de área extensa, con el fin de ofrecer servicios adicionales

a sus clientes o permitir la comunicación entre distintas sucursales

separadas miles de kilómetros. En estas condiciones, se debe

disponer de mecanismos que permitan adaptar la comunicación a estas

nuevas condiciones: cables de longitudes muy elevadas, señales que

pueden atenuarse, etc.

Son estas dos

situaciones en las que se utilizan los dispositivos de interconexión

de redes que sean capaces ed apartar la comunicación entre distintos

tipos de redes: los puentes, los encaminadores y las pasarelas. En el

mercado existe gran variedad de dispositivos de estas

características, e incluso algunos de ellos pueden realizar

distintas funciones a la vez. Algunos de ellos disponen incluso de

puertos de expansión que permiten instalar módulos con funciones o

conexiones adicionales.

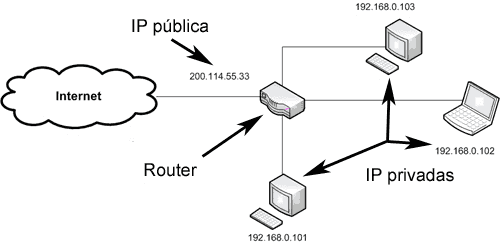

Encaminadores

Se utilizan para

interconectar redes que operan con una capa de red diferente. Dado

que el encaminador funciona en el nivel de red, los ptrocolos de

comunicación de ambos lados del encaminador deben ser iguales y

compatibles con los niveles superiores al de la red.

Al recibir un

paquete, debe extraer de éste la dirección del destinatario y

decidir cuál es la mejor ruta, a partir del algoritmo y tabla de

encaminamiento que utilice.

El

encaminador se utiliza en las siguientes condiciones:

-

Proporciona

seguridad a través de sofisticados filtros de paquetes. El

encaminador dispone de rutinas que permiten configurar las

conexiones de los usuarios de una LAN con el exterior, indicando si

pueden pasar paquetes desde el exterior, las estaciones remotas con

las que no está permitido comunicarse.

-

Integra

diferentes tecnologías de enlace de datos, tales como Ethernet,

Token Ring, FDDI y ATM.

-

Permite la

existencia de diferentes rutas alternativas contra congestiones y

fallos en las comunicaciones, por lo que es posible conectar más

encaminadores para crear nuevos encaminadores

Puentes

El elemento genérico

que permite interconectar redes de diferentes topologías y

diferentes protocolos a nivel MAC y a nivel de enlace se llama

puente. Este dispositivo realiza las adaptaciones necesarias de una

LAN a otra, de forma que se pueden intercambiar información,

salvando los obstáculos de incompatibilidad que las separan.

Un puente es un

elemento de interconexión entre redes que está formado por dos

conectores diferentes, cada uno de ellos enganchado a la red

correspondiente, si el puente comunica una LAN Ethernet 100BASE-T con

una LAN hembra. Los puentes se comportan en la red como si fueran

estaciones corrientes y se conectan a ellas de la misma forma. Si el

puente tiene que intectar una trama en una LAN que utiliza el paso de

testigo, deberá esperar su turno para capturar el testigo y

transmitir, sin ningún privilegio, sobre el resto de estaciones.

Al contrario que un

concentrador, un puente se comporta como un filtro en la red, ya que

sólo pasan por él las tramas que van desde una estación de una red

a otra estación de la otra red. En cierto modo, el puente “retiene”

dentro de cada subred a las tramas que no van destinadas al otro

lado. Esto es debido a que el puente conoce cuáles son los equipos

que están conectados a ambos lados de él. En el caso de que el

puente no conozca al destinatario del mensaje, entonces lo enviará a

través de todos sus puertos menos por donde el llegó, siguiendo el

mismo funcionamiento que un concentraodr, lo que se conoce como

inundación.

La estructura

interna de un puente está formada por dos partes principales. En

cada una de ellas, se encuentran los protocolos de nivel físico y

nivel de enlace de las LAN que interconecta.

Un puente posee

normalmente dos puertos para conectar dos redes distintas. Sin

embargo, es posible encontrar en el mercado dispositivos que disponen

de más de dos puertos. Esto facilita la interconexión de redes en

determinadas situaciones reales, como por ejemplo cuando hay que

conectar más de dos redes distintas. Así mismo, también es posible

encontrar en el mercado concentradores de cableado que disponen de

puertos para conectar otros tipos deredes, por lo que también se

comportan como puentes.

Un puente se puede

utilizar, además de para interconectar dos LAN diferentes, para

permitir un mayor rendimiento de ellas. Supongamos que disponemos de

1000 estaciones para montar una red; en esas condiciones, montar dos

redes de 500 estaciones y conectarlas mediante un puente permite

crear dos medios compartidos diferentes, con la mitad de estaciones

cada uno. Esta opción ofrece una menor congestión y tráfico que si

se montara una sola red usando concentradores exclusivamente.

Los puentes pueden

construirse de dos formas: por hardware o por software. Un puente

hardware es un dispositivo especifico para interconectar LAN, un

puente software es un ordenador que se comporta como tal. En el se

deben instalar dos tarjetas de red ( una conectada a cada LAN) además

de un programa informático que le confiere el comportamiento de

puente.

Existen

varios tipos de puentes, dependiendo de las redes que interconecten:

-

Puentes de

802.x a 802.y: este tipo de puentes permiten conectar redes de tipo

IEEE 802, por lo que tenemos muchas combinaciones diferentes. Cada

una de estas combinaciones tiene sus propios problemas ya que los

formatos y longitudes de trama son diferentes, las velocidades de

transmisión de las redes son bastantes dispares o tienen métodos

de acceso al medio distintos.

-

Puentes

transparentes: consiste básicamente en un puente que permita la

transparencia completa, que, para instalarlo no sea necesario

ninguna modificación en las rédes locales donde se va a instalar.

-

Puentes

remotos: son puentes que permiten interconectar dos o más LAN que

se encuentran separadas a una gran distancia. Su conexión se

realiza de forma que se coloca un puente en cada LAN y se conectan

en pares mediante lineas punto a punto.